Анализаторов протоколов

Функции анализаторов протоколов

Анализаторы протоколов могут устранять неполадки и анализировать проблемы между двумя или более устройствами. Этот тип анализатора может быть компьютерным аппаратным устройством или программным обеспечением, которое подключено между линиями связи. Анализатор протокола имеет решающее значение в том, чтобы показать, как, когда и где пакеты данных проходят между устройствами. Анализатор может проверять определенный протокол в сети (он также может быть цифровым) и извлекать данные из этого протокола. Анализаторы используются для определения количества сообщений, отправленных конкретным портом в сети, и если на порт отправлено слишком много сообщений, анализатор контролирует трафик, чтобы предотвратить засорение сети.

Анализаторы протоколов охватывают весь трафик на носителе, анализируют его в соответствии с любыми имеющимися правилами сетевых протоколов и отображают результаты. В сети Token Ring могут возникать ситуации, когда один из токенов может быть потерян или может быть обнаружено слишком много токенов, что вызывает помехи в сетевом взаимодействии.

Анализатор протокола способен точно обнаруживать такие случаи и может эффективно на них реагировать. Некоторые из них предназначены для обнаружения интенсивного трафика во время сетевой связи, и они предпримут необходимые действия, такие как увеличение полосы пропускания или выбор другого канала для связи.

Конфигурация, характеристики производительности, количество портов, скорость передачи данных и размер буфера – все это важные элементы, которые следует учитывать при поиске анализаторов протоколов.

Некоторые общие функции для сетевых анализаторов включают такие элементы, как:

• порт принтера;

• порт дистанционного управления;

• программное обеспечение в комплекте;

• беспроводной.

Некоторые устройства имеют подходящий порт, к которому можно подключить принтер. Некоторыми моделями также можно управлять и программировать с помощью пульта дистанционного управления, просто подключив компьютер, модем или любое другое устройство через удаленный порт. Тестовое программное обеспечение также может быть включено в анализатор, и некоторые из них также могут быть настроены для тестирования беспроводных систем.

Также очень важно регулярно проводить обновление, как это делается с антивирусным программным обеспечением, чтобы управление трафиком и сетевое взаимодействие осуществлялись эффективно.

Надежная защита от кибератак для бизнеса

После стремительного роста удаленной работы в прошлом году кибер-атаки стали вызывать все большую озабоченность у компаний. Спецслужбы отмечает, что с начала пандемии количество сообщений о кибер-преступлениях возросло на ошеломляющие 300%.

Сейчас для компаний как никогда важно повышать осведомленность о важности кибербезопасности в своих командах. Для предотвращения кибератак на компании можно предпринять различные меры, и здесь мы рассмотрим пять из них:

- Двухступенчатая аутентификация с помощью пароля

- Использование VPN

- Проведение теста на проникновение

- Внедрение политики безопасности

- Тренинги для сотрудников

Выполняя 5 перечисленных выше действий, компании могут повысить свою защиту от кибератак.

Двухступенчатая аутентификация по паролю

Одним из стандартных методов защиты данных в компании является двухэтапная аутентификация паролей. При таком процессе пользователи должны подтвердить свою личность двумя методами проверки, чтобы получить доступ к учетным записям.

Примером может служить ситуация, когда пользователи, пытающиеся получить доступ к учетной записи, должны предоставить пароль от нее, а также код, отправленный на специальное надежное устройство, прежде чем им будет предоставлен доступ.

Такой процесс аутентификации паролей – отличный способ добавить простой дополнительный уровень безопасности к учетным записям компании.

Использование VPN

Еще одним полезным инструментом, особенно для компаний, в которых сотрудники работают дома, является виртуальная частная сеть (или сокращенно VPN). VPN поможет сотрудникам подключаться к интернету, не беспокоясь о том, что их данные (и данные их компании) могут быть раскрыты.

Киберпреступники часто используют общественный WiFi для кражи информации пользователей. Это может сделать данные компании уязвимыми при доступе сотрудников к таким сетям.

Однако при использовании VPN данные пользователей шифруются, защищая их от посторонних глаз, желающих получить несанкционированный доступ к ним.

Проведение теста на проникновение

Тест на проникновение, или пен-тест, может стать отличным способом для компаний проверить уязвимость своей компьютерной системы. В ходе такого теста компьютерная система компании подвергается имитации кибер-атаки, в ходе которой предпринимается попытка взломать многочисленные прикладные системы, чтобы найти в них уязвимости и повысить осведомленность о них.

Результаты пен-теста могут быть использованы компаниями для более точной настройки своей безопасности, что поможет предотвратить реальную кибератаку. Существует несколько компаний, которые предлагают такие услуги, начиная от 1,000 за базовый тест, включая Jumpsec и Redscan.

Продолжить чтение “Надежная защита от кибератак для бизнеса”

Блогинг, или Я — блогер

Вслед за повальным увлечением социальными сетями все больше и больше людей занимаются блогингом. Под новым словом скрывается давно известная деятельность – ведение дневника, только не бумажного, а электронного. Блог может выполнять свою прямую функцию дневника, в который изливаются мысли и переживания. Вначале большинство заводит дневники только для этого. Каких только блогов не найдёшь в сети! Трэвел-блоги, кулинарные блоги, блоги, посвящённые шитью. От своего бумажного собрата онлайн-блог отличается публичностью, хотя никто, конечно, не мешает публиковать записи под замком, и посты эти будут доступны лишь избранному кругу лиц.

Вслед за повальным увлечением социальными сетями все больше и больше людей занимаются блогингом. Под новым словом скрывается давно известная деятельность – ведение дневника, только не бумажного, а электронного. Блог может выполнять свою прямую функцию дневника, в который изливаются мысли и переживания. Вначале большинство заводит дневники только для этого. Каких только блогов не найдёшь в сети! Трэвел-блоги, кулинарные блоги, блоги, посвящённые шитью. От своего бумажного собрата онлайн-блог отличается публичностью, хотя никто, конечно, не мешает публиковать записи под замком, и посты эти будут доступны лишь избранному кругу лиц.

Возникают блоги порой абсолютно случайно – от желания мамы накормить капризулю-малыша и начавшей собирать и публиковать наиболее удачные рецепты до демонстрации первого, самолично сшитого платья и другой handmade вещи. Блог – это удобное место для общения. Он заполняется постами и все желающие могут комментировать написанное. Причём это подходит не только тем, чьи друзья и родственники далеко. Известным личностям – певцам, актёрам и даже президенту это тоже крайне удобно. Довольны обе стороны: общение и внимание обожаемой персоны для поклонника, известность и повышение популярности для кумира.

Блог помогает реализовать свои амбиции, например, писательские. Найти издателя сложно, а вот выложить творения пера в сеть ничего не стоит. Если человек занимается каким-то ремеслом, блог ему в помощь. Красивые фотографии и картинки очень даже приветствуются в онлайн-дневнике. А если эта красивая картинка – бусы, оригинальная одежда, это будет известно очень многим и принесёт не только моральное, но и денежное вознаграждение.

Вот так постепенно можно подойти к прямому зарабатыванию денег через блог. Вначале блог может стать стартовой площадкой для рекламных обзоров за деньги. Размещая рекламные ссылки или статьи в своих записях, вы получаете за них вознаграждение.

Конечно, это все возможно при регулярном заполнении блога, учёте времени посещений и поиска наиболее выгодных часов, постоянном продвижении блога в интернет-пространстве и многого другого.

Открывая свой первый пост в онлайн-дневнике не всякий задумывается над тем, что из простого увлечения блог может стать вторым, а иногда и первым местом работы.

Основы цифрового этикета

В 21-м веке основная часть общения между людьми, как делового, так и повседневного, происходит в социальных сетях или мессенджерах. В связи с этим возрастает интерес к, так называемому цифровому этикету, то есть к правилам вежливого и уместного общения в сети с людьми разных социальных статусов и ролей.

В 21-м веке основная часть общения между людьми, как делового, так и повседневного, происходит в социальных сетях или мессенджерах. В связи с этим возрастает интерес к, так называемому цифровому этикету, то есть к правилам вежливого и уместного общения в сети с людьми разных социальных статусов и ролей.

Если описать эту науку коротко – она говорит о том, когда в переписке допустимо использование смайликов (эмодзи), голосовых сообщений и сленга.

Общие правила

Прочитанное, но оставленное без ответа сообщение – прямой признак игнорирования собеседника. Если так получилось, что диалог открыт, сообщение уже помечено как прочитанное, а ответить на него нет времени или желания, нужно сразу обозначить, когда собеседнику ждать ответа.

Использование только больших букв в сообщении расценивается собеседниками как повышение голоса и крик, поэтому писать в таком стиле будет уместно только в редких случаях в диалоге с близкими друзьями.

Короткие односложные сообщения, в конце которых ставится точка, могут создать впечатление обиды или иронии. Чтобы избежать недопонимания, можно сразу пояснить, почему в точках не стоит искать скрытый смысл.

Переписка по электронной почте

Как правило, это самый официальный способ общения. Электронная почта – основное средство деловых переговоров в сети. Если нужно начать переписку с незнакомым или малознакомым человеком, этично будет использовать деловой стиль общения. Чтобы было легче понять, насколько формальными должны быть сообщения, советуют зеркально отражать манеру письма собеседника. Так получится определить момент, когда можно опустить излишний формализм.

Также в почтовых сервисах, в отличие от мессенджеров, вся информация, которая касается темы письма, должна быть в одном сообщении, а не в нескольких. Подпись в письме на большинстве платформ можно сделать автоматической, однако, правила этикета говорят о том, что, если переписка еще не закончена, в конце сообщения не нужно писать такие фразы, как «с уважением», «с наилучшими пожеланиями» и так далее. Достаточно будет в качестве подписи поставить собственное имя.

Если в процессе деловой переписки пришла копия письма, отвечать на нее не обязательно.

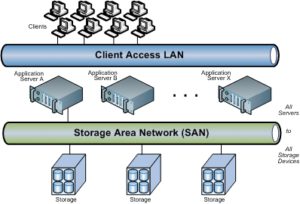

Сеть хранения данных (SAN )

Сеть хранения данных (SAN ) – это выделенная (отдельная от LAN , WAN и т.д.) Сеть передачи данных, которая используется для подключения внешних устройств к серверам ( дисковые массивы , ленточные библиотеки и другие устройства резервного копирования.). SAN была создана в основном из-за растущей потребности в безопасности и консолидации данных. Из-за относительно высоких затрат на приобретение сети SAN строятся в основном в крупных компаниях (банковский сектор, автомобильная промышленность, СМИ), которым требуется высокая доступность своих услуг, быстрое реагирование в приложениях, ориентированных на транзакции, и максимально возможная масштабируемость (масштабируемость). Однако в последнее время из-за падения цен малые сети хранения данных начинают распространяться на все меньшие и меньшие компании.

Сеть хранения данных (SAN ) – это выделенная (отдельная от LAN , WAN и т.д.) Сеть передачи данных, которая используется для подключения внешних устройств к серверам ( дисковые массивы , ленточные библиотеки и другие устройства резервного копирования.). SAN была создана в основном из-за растущей потребности в безопасности и консолидации данных. Из-за относительно высоких затрат на приобретение сети SAN строятся в основном в крупных компаниях (банковский сектор, автомобильная промышленность, СМИ), которым требуется высокая доступность своих услуг, быстрое реагирование в приложениях, ориентированных на транзакции, и максимально возможная масштабируемость (масштабируемость). Однако в последнее время из-за падения цен малые сети хранения данных начинают распространяться на все меньшие и меньшие компании.

Устройства SAN постепенно вытесняют так называемую технологию DAS (Direct Attach Storage), в которой сервер включает в себя все диски или устройства резервного копирования, чаще всего подключаемые с помощью контроллера SCSI или внутреннего RAID.контроллеры. Конечно, концепция DAS имеет ряд недостатков. Невозможно физически отделить данные и источники данных от самого сервера, и часто бывает, что более сложные сбои сервера или стихийные бедствия (пожар, наводнение и т.д.) Вызывают потерю данных. Кроме того, могут возникнуть трудности с переносом данных на другой сервер, серверы имеют ограниченную емкость диска, и практически невозможно иметь так называемую архитектуру «без единой точки отказа». Напротив, SAN, в отличие от DAS, предлагает: