Как выключить компьютер по расписанию в Windows 10

Выключение компьютера – процесс, с которым сталкивается каждый завершающий работу с Windows 10 пользователь. Но если необходимо сделать его не прямо сейчас, а через определенное время, то обнаруживаются сложности, методы преодоления которых рассматривается ниже.

Выключение компьютера – процесс, с которым сталкивается каждый завершающий работу с Windows 10 пользователь. Но если необходимо сделать его не прямо сейчас, а через определенное время, то обнаруживаются сложности, методы преодоления которых рассматривается ниже.

1 способ – командная строка

Простейший вариант выключения компьютера через определенный промежуток времени предлагает воспользоваться командой shutdown. Она набирается во встроенной утилите для ввода консольных команд cmd.exe, которая запускается через открываемую кнопками Win+R программу «Выполнить». У этой команды существует много параметров. Если появилось желание узнать их все, рекомендуется к слову shutdown добавить параметр /.

Но ниже речь будут упомянуты только наиболее главные из них:

/s – выключение компьютера;

/r – перезагрузка системы Windows;

/h – включение режима гибернации;

/t – выставление времени выключения в секундах.

Итак, чтобы персональный компьютер прекратил работать по прошествии определенного периода, в черном пространстве окна cmd.exe требуется напечатать команду shutdown, а затем приписав к ней /s (выключение) и /t (таймер). Поэтому полная строка примет облик shutdown /s /t 60, а после нажатия кнопки Enter ПК отключится через одну минуту.

Продолжить чтение “Как выключить компьютер по расписанию в Windows 10”

Облачное программное обеспечение

Облако – одно из новейших изобретений. В этом случае есть возможность задействовать на полную мощность процессоры. Здесь можно выполнять разные задачи, которые не будут зависеть друг от друга. Проще говоря, облачное программное обеспечение позволяет запускать много виртуальных серверов, они к тому же не зависят друг от друга в работе. К примеру, если отказывает по каким-то причинам один сервер, то другие будут стабильно работать.

Облако – одно из новейших изобретений. В этом случае есть возможность задействовать на полную мощность процессоры. Здесь можно выполнять разные задачи, которые не будут зависеть друг от друга. Проще говоря, облачное программное обеспечение позволяет запускать много виртуальных серверов, они к тому же не зависят друг от друга в работе. К примеру, если отказывает по каким-то причинам один сервер, то другие будут стабильно работать.

Если рассмотреть этот вопрос более подробно, то можно отметить, что облако может состоять из огромного количества высокопроизводительных серверов. На таких серверах могут существовать рабочие столы пользователей. Самыми главными преимуществами облака являются не только независимость каждого пользователя друг от друга, но и возможность регулировать их объем. В этом случае можно оплачивать те ресурсы, которые использовались для решения тех или иных задач. Переплачивать здесь не нужно.

Как можно использовать

На сегодняшний день мы можем найти несколько способов использования такого сервиса:

- аутсорсинг ИТ-инфраструктуры;

- размещение веб-проектов;

Начнем со второго способа. Он обычно предлагается компаниям, кто непосредственно работает с интернетом:

- интернет-магазины, сайты;

- базы с разными данными;

- владельцы различных веб-сервисов;

Этим компаниям требуется мощная площадка для того, чтобы они смогли разместить там свои ресурсы. Если говорить о первом способе, то он обычно подходит любым фирмам.

Картофельный суп с сыром

Ингредиенты на 12 порций:

Ингредиенты на 12 порций:

Картофель, очищенный и нарезанный кубиками — 6 шт.,

Морковь, очищенная и тонко нарезанная — 2 шт.,

Мелко нарезанный сельдерей — 2 стебля,

Нарезанный кубиками лук — 1 шт.,

Соль — 2 ч. л.,

Вода — 3 литра.

Клёцки:

Универсальная мука — 5 стаканов,

Соль — 1 ч. л.,

Яйцо взбитое — 2 шт.,

Вода — 1,25 стакана.

Сырная заправка:

Сливочное масло — 100 г,

Универсальная мука — 1 стакан,

Соль — 2 ч. л.,

Молоко — 1 литр,

Сыр Чеддер — 100 г.

Приготовление:

Положите в большую кастрюлю картофель, морковь, сельдерей, лук и 2 чайные ложки соли; влейте 3 литра воды. Доведите до кипения на сильном огне.

Приготовьте клёцки. Смешайте 5 стаканов муки и 1 чайную ложку соли в большой миске; добавьте яйца и воду. Замешивайте, пока тесто не станет однородным. Месить тесто следует на слегка посыпанной мукой поверхности в течение 3-5 минут до получения эластичной массы. Кухонными ножницами отрезайте небольшие кусочки теста и отправляйте в кипящий суп. Варите, пока клёцки не поднимутся на поверхность, затем уменьшите огонь до минимума и варите на медленном огне пока готовите сырную заправку.

Приготовьте сырную заправку. Растопите сливочное масло в кастрюле на среднем огне, затем добавьте 1 стакан муки и 2 чайные ложки соли. Влейте молоко и добавьте сыр; нагревайте, пока сыр не расплавится и смесь не загустеет, постоянно помешивая. Влейте сырный соус в суп и варите ещё 20 минут.

Аутсорсинг в сфере IT

Аутсорсинг – это передача стороннему подрядчику некоторых бизнес-функций или частей бизнес-процесса компании. Основной принцип аутсорсинга: “оставляем себе то, что можем делать лучше других, передаем внешнему исполнителю то, что он делает лучше других”.

Аутсорсинг – это передача стороннему подрядчику некоторых бизнес-функций или частей бизнес-процесса компании. Основной принцип аутсорсинга: “оставляем себе то, что можем делать лучше других, передаем внешнему исполнителю то, что он делает лучше других”.

Услуги ИТ-аутсорсинга (IT Outsourcing) подразумевают, что обязанности по поддержанию информационной инфраструктуры в компании (техническая поддержка пользователей, настройка и абонентское обслуживание компьютеров, настройка серверов и локальных сетей) возлагаются на стороннюю организацию.

Почему внештатный ИТ специалист лучше?

В наше время абсолютно перед всеми компаниями малого и среднего бизнеса встают задачи по обслуживанию парка компьютерной техники, настройке локальных сетей, настройке и обслуживанию серверов. Самое простое, но не всегда оправданное решение в данной ситуации – это прием в штат собственного ИТ-специалиста, например, системного администратора.

Достоинством этого решения является то, что ваш сотрудник доступен в рабочие часы и может оперативно решать понятные ему задачи. Можно взять в штат одного или нескольких собственных технических специалистов, оценить их компетентность, организовать их деятельность, обучить, обеспечить рабочими местами, окладами и обеспечить должный контроль их работы.

Системный администратор средней квалификации может решать стандартные задачи, но при столкновении с более сложными проблемами, например с задачей по настройке распределенной сети, выборе и внедрении бизнес-приложения у него чаще всего возникают трудности.

Как удалить учетную запись пользователя в Windows 10

Как удалить аккаунт Windows 10? Этим вопросом задаются работающие на компьютере люди при появлении трудно исправляемых ошибок, которые после переключения на другую учетную запись пропадают. Конечно, можно попытаться настроить профиль по-другому, но лучше всего перенести все файлы настроек браузеров, скринсейверов, опций других приложений, конфигурации рабочего стола в другое место на жестком диске. А потом осуществить сброс настроек аккаунта, удалив его директории и сделав новый профиль.

Как удалить аккаунт Windows 10? Этим вопросом задаются работающие на компьютере люди при появлении трудно исправляемых ошибок, которые после переключения на другую учетную запись пропадают. Конечно, можно попытаться настроить профиль по-другому, но лучше всего перенести все файлы настроек браузеров, скринсейверов, опций других приложений, конфигурации рабочего стола в другое место на жестком диске. А потом осуществить сброс настроек аккаунта, удалив его директории и сделав новый профиль.

1 способ – окно параметров

Чтобы стереть пользовательский профиль в Windows 10, необходимо:

- Через меню «Пуск» открыть окно, которое отображает параметры для настройки системы;

- Отыскать и нажать находящийся среди них раздел, контролирующий «Учетные записи»;

- Слева нового окна выбрать опцию «Семья и другие пользователи»;

- Справа отметить выделением действующий аккаунт и щелкнуть запускающую удаление кнопку;

- На предупреждающем о стирании профиля дисплее кликнуть подтверждающую действие кнопку;

Внимание! Стирание аккаунта сопровождается уничтожением всех связанных с ним файлов, папок и ярлыков на рабочем столе. А также каталогов «Документы», «Записи», «Видео» и «общие». Поэтому находящуюся там информацию рекомендуется скопировать на другой логический том жесткого диска.

2 способ – встроенная утилита cmd.exe

Желая удалить пользователя Windows этим методом, администратор компьютера должен:

- Осуществить клик ПКМ на панели заданий, чтобы появилось контекстный тип меню;

- Отыскать и нажать пункт, запускающий командную строку с правами суперпользователя;

- Набрать запрос net users, чтобы посмотреть количество профилей на вычислительной машине;

- Написать net user логин /delete. Именем пользователя является название удаляемого профиля;

Продолжить чтение “Как удалить учетную запись пользователя в Windows 10”

Антивирусы – общие понятия

Считается, что вирус – это компьютерная вредоносная программа, способная к самостоятельному распространению. Сегодня активно используются локальные и глобальные сети, а значит, такие вредоносные программы могут распространяться гораздо быстрее, нанося иногда многомиллионные убытки.

Считается, что вирус – это компьютерная вредоносная программа, способная к самостоятельному распространению. Сегодня активно используются локальные и глобальные сети, а значит, такие вредоносные программы могут распространяться гораздо быстрее, нанося иногда многомиллионные убытки.

Вирусы могут быть самыми различными, каждый из них способен воздействовать на систему определенным образом. Это могут быть черви, трояны, макровирусы, файловые вирусы, загрузочные вирусы и многие другие.

Учитывая то, как распространены вирусы, необходимо тщательно подходить к вопросу подбора антивирусного программного обеспечения. Следует также учитывать, что никакой антивирус, к сожалению, не сможет обеспечить полную безопасность того или иного компьютера. Кроме того, антивирусные базы необходимо постоянно обновлять.

Антивирусы могут иметь разный характер защиты. Например, классические антивирусы обладают небольшим функционалом, однако и такого нередко хватает, чтобы защитить домашний компьютер.

Кроме того, существует так называемые защитные комплексы, которые позволяют обеспечить защиту почты от спама, а также устанавливают брандмауэр на компьютер. Последний позволяет установить своего рода сетевой экран и защитить системные порты от угроз из сетей. Однако очень важно уметь его настраивать. В данном случае лучше обратиться к квалифицированному админу.

Следует обращать внимание на наличие у антивируса встроенного эвристического анализатора, который позволяет находить вирусы, ориентируясь на их поведение в системе. Однако следует учитывать, что программное обеспечение такого рода будет требовать немало ресурсов.

Также очень важно, чтобы разработчик антивируса удалял ненужные антивирусные базы, которые помогают бороться с неактуальными вирусами.

Виды SSL-сертификатов

SSL (Secure Sockets Layer) – это сетевой протокол, используемый для защиты сетевого соединения. Он был принят в качестве стандарта для шифрования данных и обеспечения конфиденциальности при передаче данных через интернет. Он используется в различных прикладных протоколах – как при обработке веб-страниц (протокол http) или отправке веб-почты, так и при работе с FTP-серверами. Благодаря своей универсальности и простоте использования SSL-сертификаты стали стандартом безопасности для сервисов, передающих наши данные – интернет-магазинов, онлайн-аукционов или онлайн-банкинга.

SSL (Secure Sockets Layer) – это сетевой протокол, используемый для защиты сетевого соединения. Он был принят в качестве стандарта для шифрования данных и обеспечения конфиденциальности при передаче данных через интернет. Он используется в различных прикладных протоколах – как при обработке веб-страниц (протокол http) или отправке веб-почты, так и при работе с FTP-серверами. Благодаря своей универсальности и простоте использования SSL-сертификаты стали стандартом безопасности для сервисов, передающих наши данные – интернет-магазинов, онлайн-аукционов или онлайн-банкинга.

Как работает SSL-шифрование

Как работает SSL-сертификат, можно показать в несколько шагов:

- Браузер посылает запрос на сервер (при попытке открыть веб-страницу);

- Сервер возвращает копию сертификата SSL;

- Браузер проверяет действительность и правильность SSL-сертификата, а затем отправляет ответ серверу;

- Сервер генерирует ключ;

- Браузер передает данные клиента с помощью зашифрованного ключа;

- Сервер расшифровывает переданный ключ и разрешает передачу зашифрованных данных;

Конечно, это очень общее описание шагов. Цель – дать общее представление о том, как работают процессы во время передачи зашифрованных данных, а не подробные технические объяснения.

Типы SSL-сертификатов

Сертификаты для среднего владельца сайта можно разделить в основном на бесплатные и платные. Однако на этом разновидности сертификатов не заканчиваются. Они также делятся на несколько типов в зависимости от уровня шифрования.

Сколько денег стоят ваши украденные данные Даркнете

Новости об утечках данных сейчас, как никогда, волнуют всех интернет-пользователей. Каждый год воруют миллиарды записей личной информации. Исследователь безопасности Рави Сен изучил вопрос о том, что на самом деле происходит с собранными данными, и сколько денег киберпреступники готовы платить за такую информацию. А наши админы структурировали результаты исследования для вас.

Новости об утечках данных сейчас, как никогда, волнуют всех интернет-пользователей. Каждый год воруют миллиарды записей личной информации. Исследователь безопасности Рави Сен изучил вопрос о том, что на самом деле происходит с собранными данными, и сколько денег киберпреступники готовы платить за такую информацию. А наши админы структурировали результаты исследования для вас.

Кража данных по финансовым причинам

Как показывает соответствующий анализ американской компании Verizon, большинство краж данных совершается по финансовым причинам, более половины – преступными организациями. Затем личные данные часто попадают в Даркнет и там продаются. Оплата производится через биткоин или перевод Western Union. Цены полностью основаны на принципе спроса и предложения.

По словам Рави Сена, цены на данные кредитных карт за последние несколько месяцев сильно выросли. Полезная информация о кредитных картах с балансом до $5 000 в настоящее время стоит $240. В прошлом году, как сообщает The Next Web, за нее платили всего $20.

Банковские данные выросли в цене

Данные онлайн-банкинга, которые позволяют получить доступ к счетам с большим балансом, также резко выросли в цене. Очевидно, это всегда зависит от того, сколько таких данных сейчас доступно. Напротив, цены на взломанные аккаунты Facebook, Twitter и Instagram немного упали. Цена взломанной учетной записи Gmail была снижена вдвое и теперь составляет $80.

Понятно, что киберпреступники используют купленные данные в различных целях. С одной стороны, данные кредитной карты и банковского счета используются для совершения покупок в интернете за счет третьих лиц. Личная информация, такая как имя, адрес и номер социального страхования, может быть использована для так называемой кражи личности. Злоумышленники, например, могут взять кредит на чужое имя. Возврат налоговых льгот также используется киберпреступниками.

Продолжить чтение “Сколько денег стоят ваши украденные данные Даркнете”

Три рецепта простых перекусов на весь день

Вот несколько рецептов приготовления простых и легких перекусов для админов. Они подойдут на каждый день, как для завтрака, так и для ужина.

Вот несколько рецептов приготовления простых и легких перекусов для админов. Они подойдут на каждый день, как для завтрака, так и для ужина.

Первый самый хрустящий: поджаристые админские гренки с чесноком

Для их приготовления понадобится:

- Немного подсушенный хлеб (желательно ржаной)

- Несколько зубчиков чеснока (две-три штуки)

- Подсолнечное масло

- Соль и перец по вкусу

Теперь приступаем к приготовлению. Возьмите сковороду и смажьте маслом, затем поставьте на огонь. Когда ее поверхность хорошо прогреется высыпьте туда хлеб, нарезанный небольшими кубиками или соломкой. Натрите на мелкую терку чеснок и посыпьте им гренки. Добавьте соль и перец по вкусу. Хорошо перемешайте, чтобы чеснок пристал к кусочкам хлеба. Когда гренки подрумянятся, высыпьте их в тарелку.

Следующий рецепт админского бутерброда с сыром немного сложнее

Ингредиенты:

- Сыр

- Одно куриное яйцо

- Несколько кусков хлеба

- Один зубок чеснока

- Соль по вкусу

- Немного сливочного масла

Сначала смажьте сливочным маслом противень, затем поставьте его в духовку. Пока он прогревается натрите сыр и чеснок на тёрке, перемешайте. Тщательно смажьте куски хлеба куриным яйцом. Выложите сырную смесь на хлеб, поставьте бутерброды в духовку на пятнадцать-двадцать минут. С появлением румяной корочки вытаскивайте их из духовки.

Этот рецепт самый простой, хотя и не уступает по вкусу остальным, более сложным

Это овощной бутерброд. Для него понадобится:

- Кусок хлеба

- Лист салата

- Немного майонеза

- Ломтик колбасы

- Огурец

- Помидор

Промойте овощи. Смажьте хлеб майонезом. Порежьте огурец и помидор удлиненными кружочками. По желанию можно немного посолить. Положите на хлеб лист салата и кружочки огурца и помидора. Сверху пусть будет лежать ломтик колбасы. По желанию можно сверху добавить немного майонеза. Овощной бутерброд готов!

Важность хештегов в социальных сетях

Хэштег – это слово, написанное после решетки, которое превращается в активную ссылку. Он даёт возможность искать пользователям контент на определенную тему и создавать собственные категории внутри аккаунта. Примеры хэштегов: #админ, #сисадмин, #сисадминдэй.

Хэштег – это слово, написанное после решетки, которое превращается в активную ссылку. Он даёт возможность искать пользователям контент на определенную тему и создавать собственные категории внутри аккаунта. Примеры хэштегов: #админ, #сисадмин, #сисадминдэй.

Между словами в хэштегах нет пробелов, иначе ссылка не будет активна и смысла от хэштега не будет. Либо слова можно разделить низким подчеркиванием: #сисадмин_дэй.

Словарно закреплено написание «хештег». Однако чаще всего на просторах интернета он именуется «хэштегом». На том и остановимся.

Как работает хэштег

К примеру, человека интересует тема спорта. Чтобы найти нужную информацию, он вводит в социальной сети (например Instagram) хэштег #спорт и находит для себя интересующий его контент.

А если он уже находится на каком-то аккаунте или группе, где существует навигация, он пользуется локальным хэштегом. Примеры локальных хэштегов:

#спорт@название группы

#мастеркласс@название группы

#лайфхаки@название группы

Какие бывают хэштеги

Обычные хэштеги используют для продвижения своих блогов, постов, групп в социальных сетях. Другие пользователи используют их для поиска определённой информации.

Обычные хэштеги не принадлежат к определённой группе или блогу

Локальные хэштеги принадлежат к определенному блогу или группе и используются в качестве навигации по постам, делят контент на разделы, что помогает подписчикам быстро ориентироваться среди всех публикаций.

Брендовые хэштеги принадлежат конкретному бренду, например у компании Nike есть свой хэштег #justdoit

Локальные хэштеги чаще всего используют для привлечения клиентов и выглядят так: #город, либо #услугагород.

Примеры: #екатеринбург, #сисадминмосква, #админспб.

Хэштеги кампаний используются при проведении конкурсов, розыгрышей, лотерей. Они помогают отслеживать участников. Например, #деньсисадмина2021.

10 вещей, которые вы должны сделать при первом запуске компьютера

Возможно, в этом году у вас также появился новый ноутбук или настольный ПК с Windows 10 и вы не знаете, как настроить устройство при первом включении. Админы решили подсказать вам, как это сделать самостоятельно.

Возможно, в этом году у вас также появился новый ноутбук или настольный ПК с Windows 10 и вы не знаете, как настроить устройство при первом включении. Админы решили подсказать вам, как это сделать самостоятельно.

Следующие шаги настройки могут быть выполнены любым пользователем и важны во многих отношениях. Это сделает вашу машину более безопасной, быстрой и лучше подготовленной к будущему использованию.

Как правильно настроить обновления

После завершения первого запуска мастера Windows, который устанавливает различные параметры системы, защищает вашу конфиденциальность или подключает его к интернету, ваши первые щелчки должны привести к настройке обновлений. Безопасна только система, которая регулярно обновляется. Microsoft регулярно выпускает обновления. Они состоят из исправлений ошибок, безопасности и новых функций, которые появляются дважды в год. Если все работает как надо – они будут скачиваться автоматически.

Нажмите «Пуск» – «Настройка» – «Обновления и безопасность». Если у вас установлены все доступные обновления, появится текст и зеленая галочка. Используйте ссылку «Показать дополнительные обновления», чтобы просмотреть и решить, следует ли устанавливать обновления, которые не являются важными – например, драйверы оборудования. Мы также рекомендуем настроить время активного использования ПК по мере необходимости.

Если вы используете ПК с 8:00 до 16:00, настройки гарантируют, что система не запустит перезагрузку. Используйте кнопку «Приостановить обновления на 7 дней», нажимая несколько раз, чтобы остановить обновления на срок до 35 дней. Ниже вы найдете кнопку для просмотра истории обновлений (если вы хотите удалить ее), а также другие параметры, в которых вы можете автоматически обновлять другие продукты Microsoft, доступные в системе, или уведомлять, требуется ли перезагрузка.

Проверьте схему электропитания

Если вы используете свой компьютер для сложных задач (работа с графикой, рендеринг видео, сложные математические вычисления), вам следует выбрать правильную схему управления питанием. Это оптимальный выбор в случае ноутбука, у вас также есть возможность продлить время работы от батареи или обеспечить максимальную производительность компьютера.

Нажмите «Пуск» – «Настройка» – «Система» – «Питание и спящий режим» слева. Здесь вы устанавливаете время, на которое экран должен погаснуть, а также перевод компьютера в спящий режим. Щелкните ссылку “Дополнительные параметры питания” справа. Появится окно, в котором доступны два режима мощности («Баланс и Экономия»), ниже скрытый третий («Высокая мощность»).

Выберите тот, который лучше всего подходит для того, чтобы вам было удобно пользоваться своим ПК. Если вы хотите отредактировать один из них или создать свой собственный, у вас есть такая возможность. Вы получите возможность установить именно те параметры, которые вам подходят. Выбор правильной схемы управления питанием Windows – важная часть первой настройки компьютера.

Состояние батареи и калибровка

Говоря об управлении питанием, неплохо проверить начальное состояние аккумулятора ноутбука. Система часто очень мало информирует нас о состоянии аккумулятора – мы получаем только часть сведений через значок в информационной части панели задач (обычно, насколько заряжен, разряжается ли он, заряжается и сколько времени осталось до разряда). При покупке нового ноутбука мы рекомендуем с самого начала следить за состоянием батареи. Со временем емкость любого аккумулятора уменьшается. Батарея перестает сохранять столько энергии, сколько было вначале, и значения начинают колебаться. В результате система часто неверно оценивает, сколько еще времени потребуется для работы без подключения для зарядки.

Регулярный мониторинг подскажет вам, когда проводить калибровку. Подробные сведения о процедуре калибровки смотрите на веб-сайте производителя ноутбука. Как вариант, вы можете использовать один из инструментов. Для вас мы рекомендуем использовать команду «powercfg / batteryreport» (запускать от имени администратора ПК), которая отображает подробную информацию о батарее.

Продолжить чтение “10 вещей, которые вы должны сделать при первом запуске компьютера”

Популярные мифы о SEO-оптимизации сайтов

О позиционировании уже написано много статей. Каждое агентство интернет-маркетинга создает свою собственную базу знаний, тем самым повышая авторитет экспертов и повышая узнаваемость веб-сайта. Помимо знаний, в сети царят слухи о позиционировании в Google, которые чаще всего не имеют ничего общего с правдой.

О позиционировании уже написано много статей. Каждое агентство интернет-маркетинга создает свою собственную базу знаний, тем самым повышая авторитет экспертов и повышая узнаваемость веб-сайта. Помимо знаний, в сети царят слухи о позиционировании в Google, которые чаще всего не имеют ничего общего с правдой.

Откуда берутся мифы о SEO?

В самом начале стоит пояснить, откуда берется вся ложная и распространенная информация о SEO-деятельности. Их основной источник – различные позиции специалистов, которые во многом основывают свои знания на собственных экспериментах и наблюдениях. Не каждый специалист делает достаточно большую выборку, чтобы определить точность результатов. Если удалось сделать что-то на двух страницах и это принесло результаты, не означает, что это будет работать еще на нескольких десятках сайтов. На эффекты позиционирования влияет так много факторов, что невозможно указать одно действие, достаточное для повышения видимости веб-сайта. Подводя итог – одна из основных причин – это чрезмерное обобщение специалистов, слишком привязанных к собственным наблюдениям без исправления возможных ошибок. Чтобы следить за всеми изменениями, новостями, тенденциями в поисковике, нужно много времени, на рынке нет единого учебника, который бы постоянно обновлялся и точно указывал, как получить хорошие позиции. Отсюда возникают открытые вопросы, на которые нет однозначных ответов.

Продолжить чтение “Популярные мифы о SEO-оптимизации сайтов”

Как работает SEO-оптимизация сайта

SEO – это деятельность, направленная на повышение позиции сайта в поисковой выдаче. Алгориты поисковых систем настолько обширны, что область позиционирования становится все более сложной. Поэтому, если владелец сайта задумался о таких мероприятиях, лучше решиться на сотрудничество с опытным SEO- агентством. Стоит набраться терпения, потому что иногда, чтобы дождаться результатов требуется время. Это зависит от конкурентоспособности в отрасли – чем больше ниша у продукта / услуги, тем легче его продвигать.

SEO – это деятельность, направленная на повышение позиции сайта в поисковой выдаче. Алгориты поисковых систем настолько обширны, что область позиционирования становится все более сложной. Поэтому, если владелец сайта задумался о таких мероприятиях, лучше решиться на сотрудничество с опытным SEO- агентством. Стоит набраться терпения, потому что иногда, чтобы дождаться результатов требуется время. Это зависит от конкурентоспособности в отрасли – чем больше ниша у продукта / услуги, тем легче его продвигать.SEO – специализации

- комплексная оптимизация сайтов с точки зрения SEO;

- контент-маркетинг;

- получение ссылок;

- деятельность в социальных сетях, поддерживающая процесс позиционирования;

- веб-аналитика;

SEO-специалисты по оптимизации сайта

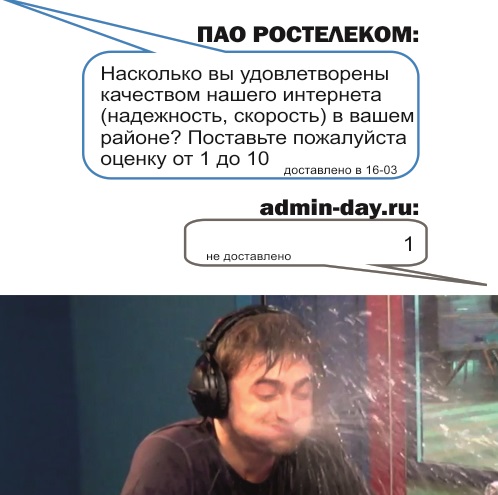

Снова про Ростелеком

Основные мошеннические схемы, используемые в Интернете

Сеть интернет предоставляет пользователям огромные возможности по поиску информации, заработку, общению. Но такие же возможности, но только уже вне рамок закона, получили самые разнообразные мошенники и аферисты.

Сеть интернет предоставляет пользователям огромные возможности по поиску информации, заработку, общению. Но такие же возможности, но только уже вне рамок закона, получили самые разнообразные мошенники и аферисты.

Во Всемирной паутине используется огромное количество мошеннических схем. Большая их часть основана на обмане непосредственно пользователей, так как банк или иную кредитную организацию обмануть гораздо труднее.

Фишинг

От английского слова «fishing», то есть рыбалка. В прямом смысле при использовании данной схемы обмана мошенники «ловят» пользователей. Создаются сайты, внешне схожие с уже существующими официальными интернет-ресурсами, отличить оригинал от мошеннической копии при этом очень трудно. Основной целью создания подставного сайта является «выуживание» конфиденциальных сведений – паспортных данных, данных банковских карт, паролей, воровство аккаунтов.

Пользователю определенным способом (по электронной почте, через смс) пересылается ссылка на якобы официальный сайт банка, компании, социальной сети, где под различными предлогами предлагается ввести в поля свои персональные данные. Зачастую мотивацией мошенники выбирают необходимость обновить актуальную информацию, активировать личный кабинет, пресечение попытки несанкционированного входа в аккаунт.

Как только пользователь вводит на мошенническом сайте свои данные, они тут же становятся достоянием мошенников. Дальше уже дело преступной техники.

Спам-рассылки

Могут быть вполне безобидными, например, реклама, но зачастую потенциально очень опасны для пользователей. Под видом обещания легкого заработка, предлагается перейти по ссылке с заманчивым описанием. Опытный пользователь сразу поймет намерения злоумышленников, но до сих пор находятся те, кто бесстрашно переходит по подобного рода ссылкам.

В итоге компьютер пострадавшего заражается вредоносной программой, выкачивающей всю представляющую для мошенников интерес информацию.

Продолжить чтение “Основные мошеннические схемы, используемые в Интернете”